Оригинальный материал был опубликован UpGuard 18 сентября 2019 года и пролил свет на ситуацию с российским СОРМ (сокр. от «Система технических средств для обеспечения функций оперативно-розыскных мероприятий»), данные о которых проникли в сеть из-за ошибки сотрудника компании Nokia. Буквально за 2 дня материал разлетелся по сети, поэтому мы представляем наш перевод «Telecommunications Breakdown: How Russian Telco Infrastructure was Exposed».

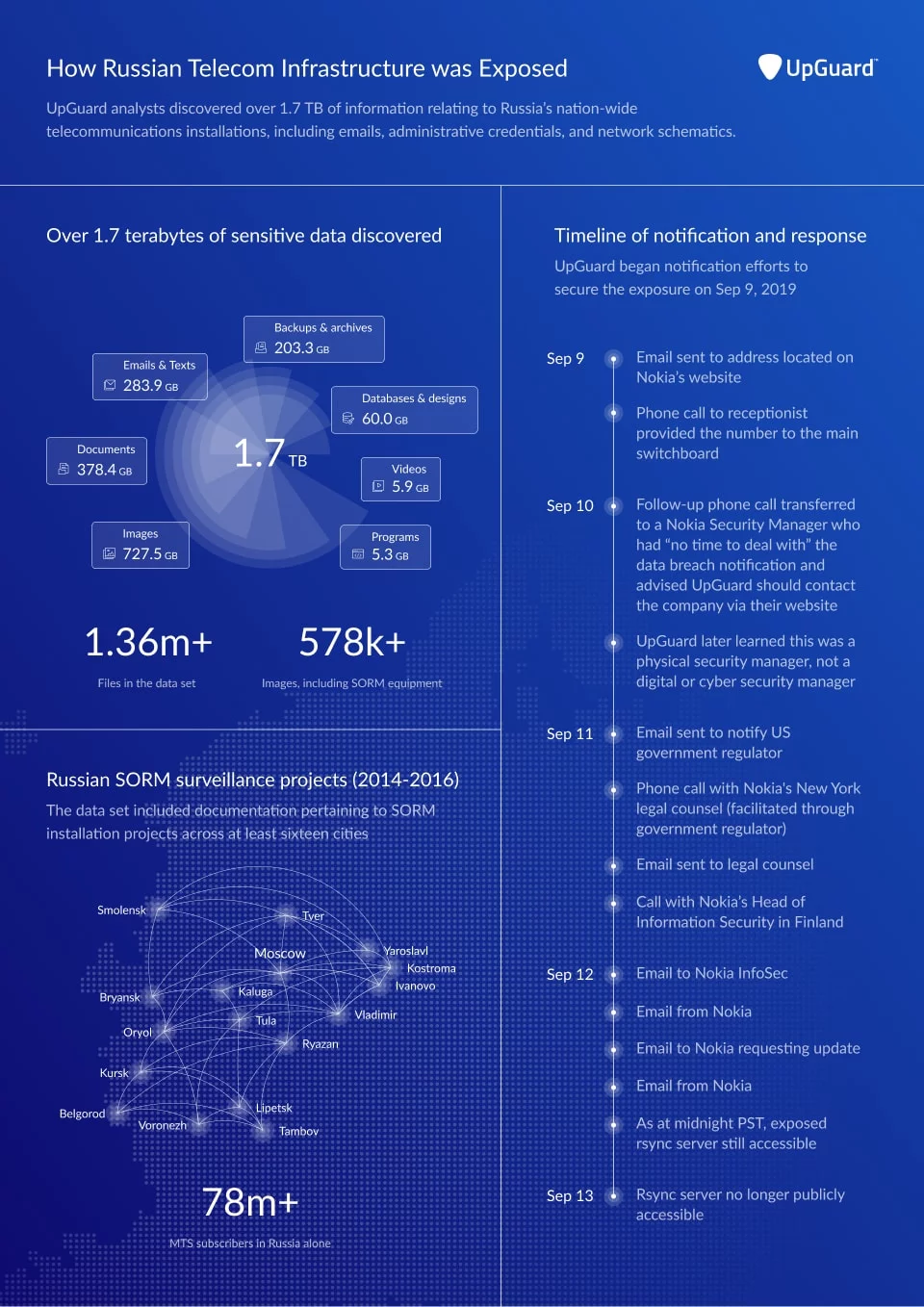

UpGuard решил раскрыть подробности утечки 1,7 терабайта информации о телекоммуникационной инфраструктуре всей территории Российской Федерации.

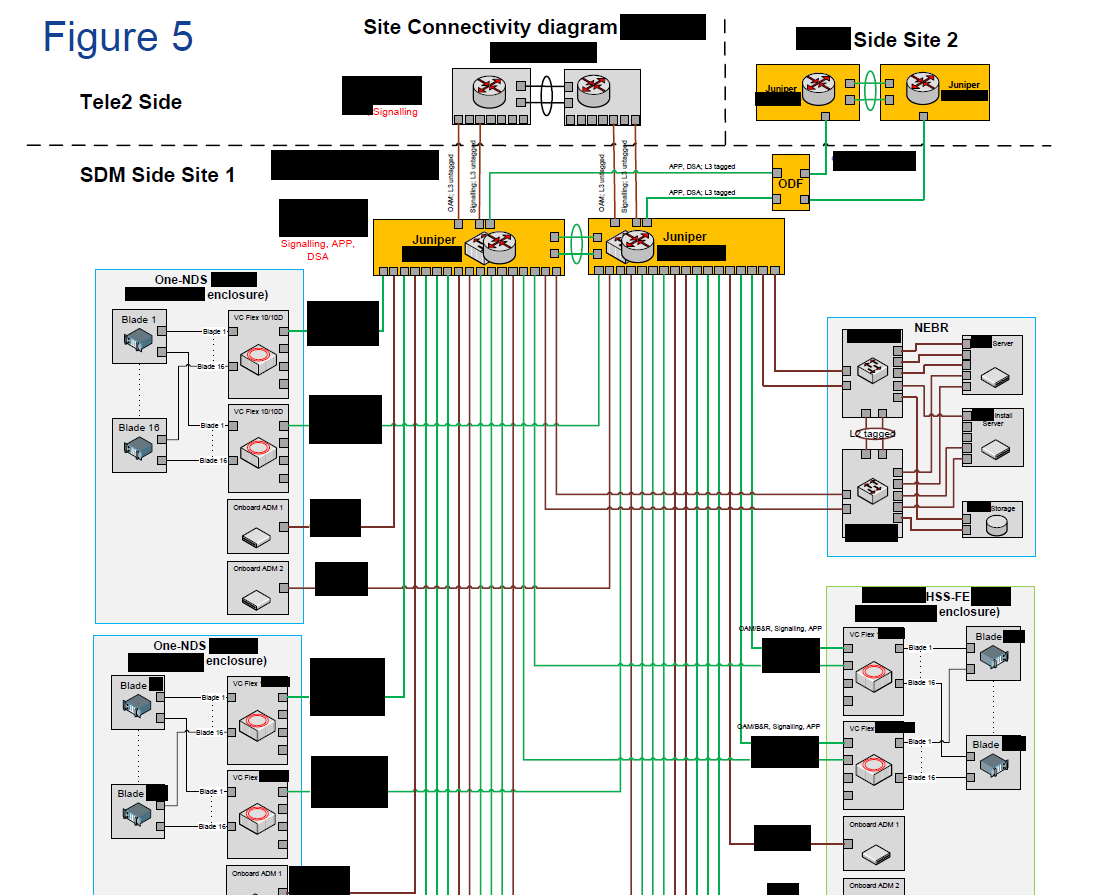

Эта утечка содержит схемы, чертежи, техническую документацию, учётные записи, архивы электронной почты, а также остальные материалы, относящиеся к инфраструктуре телекоммуникаций России.

До недавнего времени все эти файлы хранились на сервере rsync, открытом для публичного доступа. Несмотря на то, что в утечке присутствовали документы и данные нескольких крупных российских телекоммуникационных провайдеров, основная часть информации принадлежала компаниям Нокиа и МТС.

В электронном письме в UpGuard компания Nokia заявляет, что набор данных являлся “пакетом для передачи” сотрудником Nokia неназванной третьей стороне. Как пояснила компания, эта третья сторона “не смогла должным образом соблюсти собственные правила политики безопасности, несмотря на личную ответственность за сохранность данных”. Сервер rsync, являющийся источником утечки, “не принадлежал напрямую” компании Nokia.

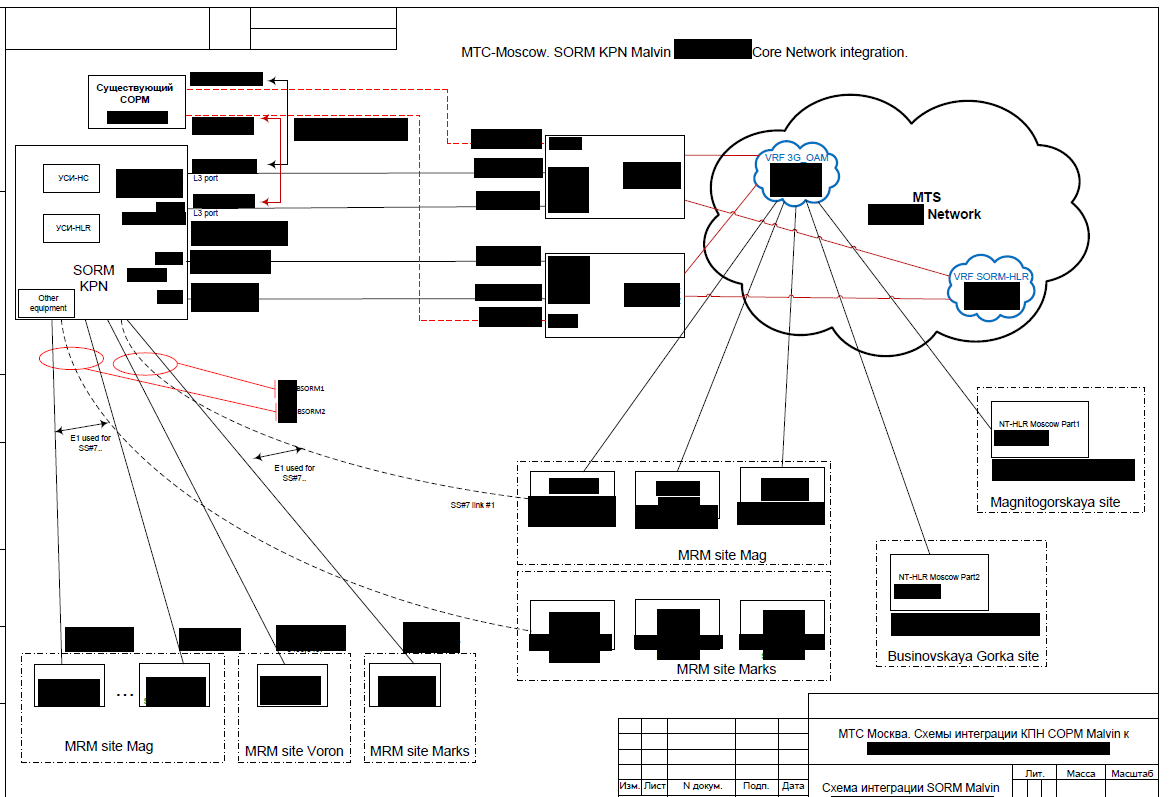

Помимо неотвратимой угрозы безопасности, связанной с любой крупномасштабной утечкой телекоммуникационных данных, в архивах также находились фотографии, чертежи и инструкции программы СОРМ, аппаратного комплекса, обеспечивающего перехват и проверку трафика ФСБ и другими правоохранительными органами.

МТС: Крупнейшая телекоммуникационная компания России

Мобильные ТелеСистемы – сокращенно МТС, является крупнейшим оператором связи в России. Имея свыше 100 миллионов абонентов, в том числе большинство компаний в России, МТС принадлежит самая большая доля рынка телекоммуникаций в России.

В последнем опубликованном финансовом отчете отмечается, что “МТС был признан самым ценным брендом в сфере технологий, медиа и связи в России и девятым самым ценным брендом в стране”.

Следует отметить, что среди опубликованных финансовых результатов за 2-й квартал 2019 года содержится пункт о запланированных капитальных вложениях в размере 90 миллиардов рублей, часть из которых будет потрачена на выполнения требований “пакета Яровой”, предписывающего операторам связи хранить все голосовые и SMS-сообщения сроком до шести месяцев. Несмотря на то, что данные, обнаруженные в ходе утечки, не относятся напрямую к этим планам, часть информации касается ещё более значимого телекоммуникационного проекта: установки оборудования для СОРМ.

Власти используют шлюз СОРМ для мониторинга, логирования и цензуры интернет-трафика, проходящего через сети операторов. Системе СОРМ доступны данные пользователей, электронные письма, текстовые сообщения, IP-адреса и номера телефонов. Операторы связи были обязаны устанавливать оборудование СОРМ с 1995 года, а совершенствование технологий означает и расширение возможностей СОРМ. В 2014 году было введено в эксплуатацию новое поколение оборудования – СОРМ-3, и операторы связи, в том числе и МТС, обязаны обновить инфраструктуру, чтобы соответствовать новым требованиям.

Большая часть данных, представленных в этой утечке, относится к установке оборудования СОРМ компанией Nokia Siemens Networks для МТС в период с 2014 по 2016 год. Но так как проект подобных масштабов не может быть выполнен в одиночку, в нём были задействованы десятки других компаний – в таблице “AllProjects.xlsx” перечислены 64 субподрядчика. Однако анализ договоров и технических документов доказывает, что большую часть высокоуровневых консультаций, технических экспертиз и планов внедрения были предоставлены именно Nokia.

Nokia уже подвергалась критике за участие в государственных проектах слежки и цензуры, например в Бахрейне и Иране, где диссиденты, пойманные “благодаря” Nokia были заключены в тюрьму и подвергнуты пыткам. Несмотря на то, что иск против Nokia был отклонен, а Nokia публично отказалась от участия в новых проектах в Иране, опыт внедрения так называемых систем “законного перехвата” у них остался.

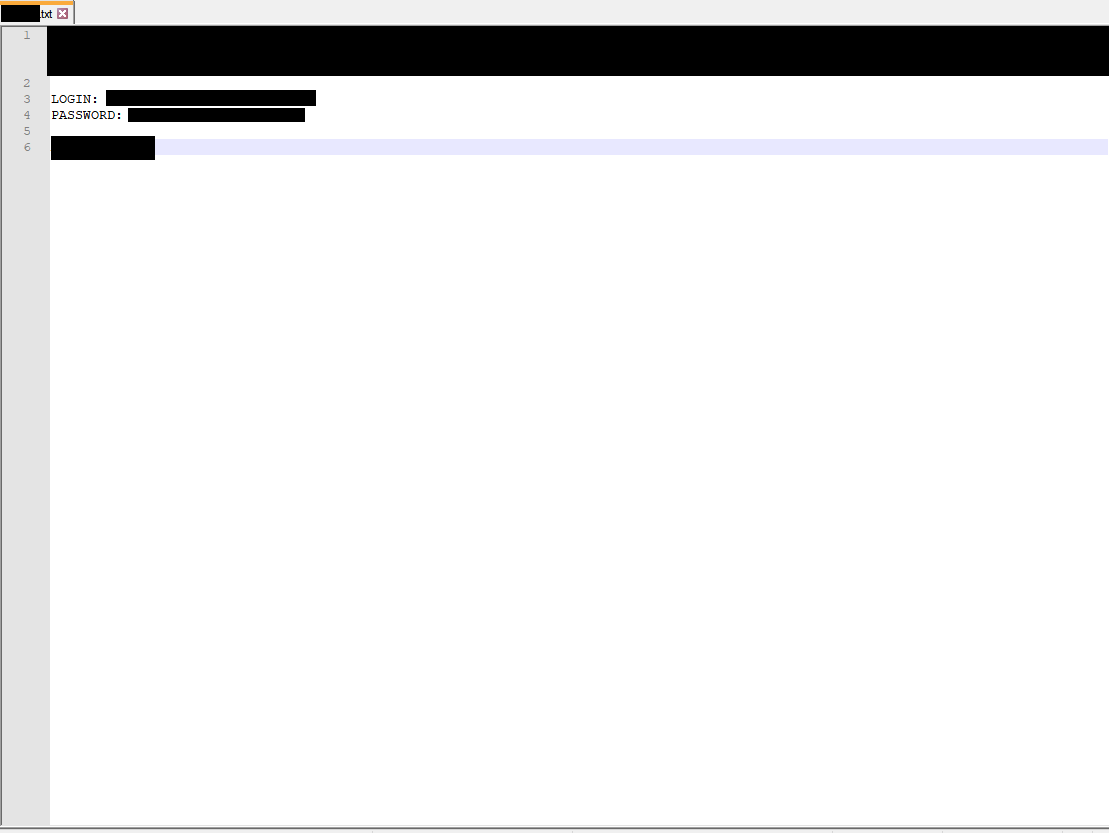

Утечка любых данных системы уровня СОРМ – значимое событие, а утечка полной инвентаризации процесса внедрения последнего оборудования для крупнейшего поставщика телекоммуникационных услуг в стране – событие беспрецедентное. Уровень безопасности, ожидаемый от операторов связи очень высок: несмотря на то, что операторы обязаны оплачивать приобретение и установку оборудования СОРМ, любой доступ к оборудованию, установленному в их собственных помещениях им запрещён. Тем не менее, любой человек, имеющий подключение к интернету, мог спокойно скачать 1.7 терабайт данных, описывающих архитектуру системы, физические места установки и даже учётные записи.

Обзор данных

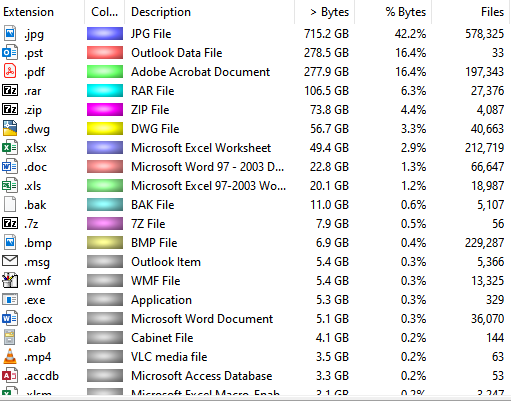

Один из способов оценки масштаба подобных утечек – это перечисление количества и объёмов наиболее часто встречающихся типов файлов. Подобные утечки опасны из-за содержания этих файлов, однако даже количественный анализ может помочь установить масштаб возможных последствий. Дабы проиллюстрировать важность раскрытия подобной информации, ниже приводим образец с файлами, которые чаще всего подвергаются утечке.

JPG

Из 1,7 терабайта общего объёма, 700 ГБ оказались картинками, хранящимися в формате jpg. Эти 578 000 изображений содержат обширный массив данных: от фотографий изнутри дата-центров и вышек связи, до фотографий оборудования в достаточном разрешении для считывания штрихкодов, серийные номера оборудования и даже техническую документацию определенных объектов.

Эти фотографии отлично демонстрируют, насколько сегодня переплетены понятия кибер- и физической безопасности. Информация, для сбора которой могло потребоваться проникновение в физический объект, может быть легко получена с расстояния в тысячи километров, если эта информация хранится небезопасно.

PST

Утечка также включает в себя архивы электронной почты в объёме 245 гигабайт. Файлы Outlook в формате pst – это резервные копии и автономные хранилища электронной почты, календарей и контактных данных Microsoft Outlook. Подобные файлы могут содержать логистическое планирование, конфиденциальные вложения, личные разговоры и учётные данные.

Несмотря на то, что среди писем не было обнаружено по-настоящему “примечательных” данных, обработка подобной информации требует значительной работы.

Из 197 343 pdf-файлов большинство содержит договоры между операторами связи и субподрядчиками на установку и обслуживание физического оборудования.

RAR, ZIP, 7z, CAB – архивы

Поскольку эти архивы сжаты, то настоящий объём утечки даже больше, чем кажется. В архивах содержатся резервные копии хранилищ документов, руководств по эксплуатации, проектных предложений, отчётов о проделанной работе. Архивные файлы, рассмотренные специалистами UpGuard, также содержат загрузчики и другое программное обеспечение для телекоммуникационного оборудования

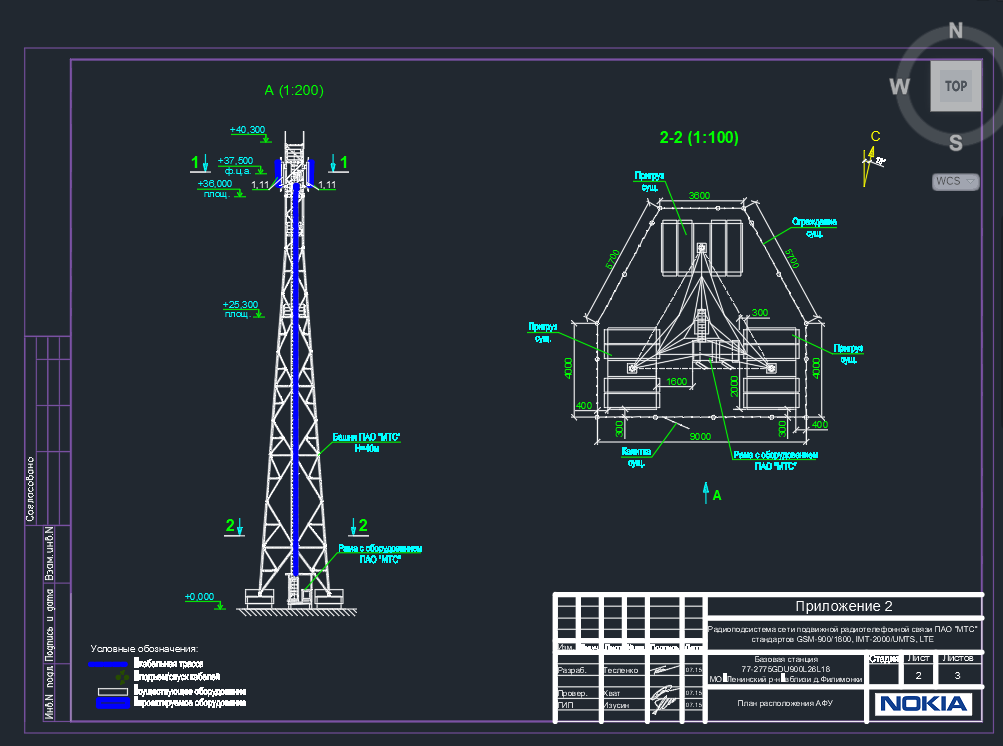

DWG – CAD чертежи

Чертежи и схемы сетевого оборудования – промышленных антенн и даже планов этажей, техническая и системная документация, а также конфиденциальные данные о физическом местоположении оборудования.

XLSX, XLS, XLSM – электронные таблицы

Обычные офисные электронные таблицы, содержащие информацию об инвентаризации сетевого оборудования, например коммутаторов и маршрутизаторов, включая IP-адреса, имена сотрудников, ответственных за установку оборудования, заметки о проделанной работе и советы по проникновению на объекты.

DOC, DOCX – документы

Файлы doc содержат черновые копии договоров и предложений, без подписей сторон. Подписанные копии представлены в формате pdf.

BAK – файлы

Несмотря на то, что формат bak чаще всего связан с базами данных (например, Microsoft SQL server), в этом случае в данном формате хранились резервные копии чертежей формата dwg.

MSG – отдельно сохранённые электронные письма

В отличие от файлов pst, представляющих собой архивы почтовых ящиков, файлы msg – отдельные электронные письма, сохраненные в текстовом виде. Каждый файл msg – это отдельный фрагмент переписки либо цепочка сообщений. Файлы msg, найденные в этом хранилище, выглядят как заметки по конкретным проектам, которые сочли достаточно полезными для частого обращения. Это косвенно подтверждает заявление Nokia о том, что привело к утечке.

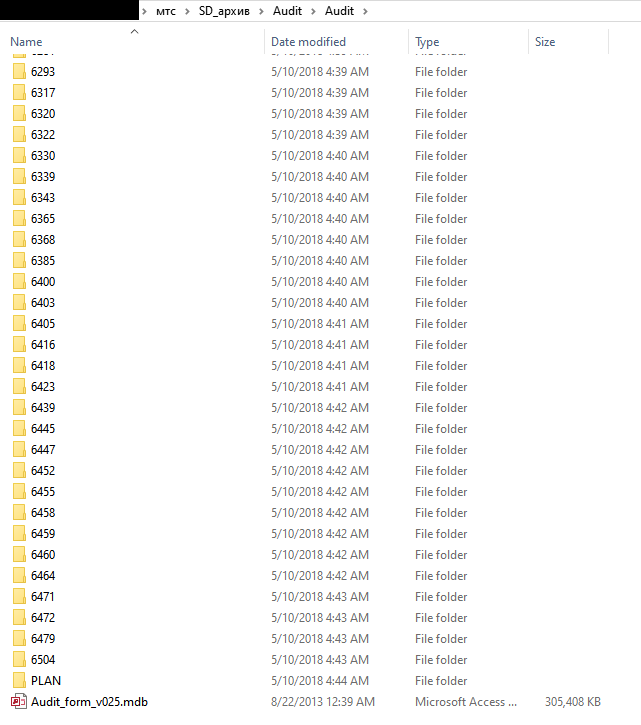

ACCDB – Базы данных Access

Access – распространённое приложения для хранения различных видов данных. Содержащиеся в утечке базы данных содержат, например, ФИО сотрудников и субподрядчиков, контактную информацию, а также макросы, запрашивающие данные с других серверов. Их настоящее применение неявно, поскольку UpGuard не запускает случайные макросы, обнаруженные при анализе данных.

В целом, массив информации, представленный в этой утечке, представляет собой достаточно типичный набор данных, создаваемый техническим проектом подобного масштаба, – от развертывания аппаратурной и программной части до договоров, деловой переписки, схем и чертежей, архивов данных для будущего обслуживания, подробностей архитектуры проекта и фотографий, сделанных при аудите локаций проекта

Опасность незаконного использования

По содержанию и масштабу эта утечка во многом похожа на другие утечки крупных технических проектов, таких как утечка Attunity в мае 2019, регистратора GoDaddy 2018 и Level One Robotics в июле 2019, однако данная утечка примечательна тем, что содержит в себе обширный объём информации об одной из самых продвинутых в мире систем цифровой слежки – СОРМ.

Как уже упоминалось ранее в статье, СОРМ включает в себя установку аппаратуры, работающей с определенным пакетом программного обеспечения, и наличие подобной информации в общем доступе означает ухудшение безопасности как на физическом, так и на цифровом уровне. В данном случае, документы содержат информации об оборудовании СОРМ в следующих городах: Владимир, Липецк, Иваново, Калуга, Кострома, Брянск, Смоленск, Рязань, Белгород, Воронеж, Курск, Орёл, Тула, Тверь, Тамбов, Ярославль и Москва.

Схемы, чертежи и документация содержат в себе информацию о блоках распределения питания и блоках управления системой. Если бы некая амбициозная группа людей начала искать способы повлиять на СОРМ – от цифрового воздействия до физического уничтожения аппаратуры, то эти документы послужили бы отличным первым шагом для создания конкретного плана действий.

Системные документы СОРМ как средство централизации собранной информации, отображают сетевой уровень для предоставления доступа правоохранительным органам. Документы описывают аппаратные методы доступа при помощи внутренних VPN и других методов контроля учёта. Однако, как и в случае с другими IT-проектами, удобство использования, в данном случае возможность доступа к системе удаленно вместо физического отделения сети, создает риск взлома нефизических методов безопасности

В данном случае были раскрыты учётные записи администраторского уровня, предоставляя возможности для несанкционированного удалённого доступа без необходимости физического воздействия на аппаратуру. Подобные утечки создают логистический кошмар крупномасштабных обновлений, провоцируя дальнейшие проблемы.

Уведомление и ответ Nokia

После подтверждения того, что содержимое сервера не было сфабриковано, UpGuard, в целях защиты данных, попытался уведомить Nokia об утечке.

Первое уведомление было отправлено по электронной почте компании Nokia во второй половине дня 9 сентября 2019 года (ответ получен не был). Позже, в этот же день, в ходе телефонного разговора с представителем Nokia был получен номер телефона, по которому специалисту UpGuard было предложено позвонить утром.

10 сентября директор UpGuard по исследованию кибербезопасности Крис Викери связался с человеком, представившемся как “менеджер по безопасности Nokia”. Он проинформировал Викери о том ,что у него “нет времени разбираться с какими-то там утечками” и предложил оставить своё сообщение через форму на их сайте.

Впоследствии UpGuard выяснил, что менеджер по безопасности, на которого перевели Викери, отвечал за физическую безопасность, а не за цифровую, как считал Викери.

11 сентября UpGuard связался с государственным регулятором с целью получения контактов кого-либо более восприимчивого в структуре Nokia. Благодаря этому была установлена связь между командой по исследованию рисков UpGuard и адвокатами Nokia в Нью-Йорке. В 11:20 вечера того же дня глава отдела информационной безопасности в Финляндии позвонил Крису Викери, который передал ему ip-адрес сервера rsync. Данный сервер оставался доступным для публики до утра 13 сентября.

Заключение

Несмотря на то, что подобные утечки неотделимы от самого понятия цифрового бизнеса, этот случай примечателен своими возможными последствиями на национальном уровне. В частности, он указывает на проблемы, возникающие при пересечении данных с федеральными системами: всякий раз, когда доступ централизован на уровне ПО, раскрытие этой информации неизбежно передаёт всю власть третьим лицам. В данном случае система СОРМ, предоставляя правоохранительным органам России доступ к всему цифровому трафику на территории страны, создаёт потенциальную угрозу в виде последствий её компрометирования. Теперь же, когда эти данные были предоставлены в открытый доступ, эти последствия станут реальностью.

Россия не одинока как в своих попытках тотального контроля за телекоммуникациями на своей территории, так и в утечке данных, связанных с этим. UpGuard ранее уже сообщал об утечках данных из федеральных агентств США: учётные данные, представленные Буз Аллен Гамильтоном, виртуальный жёсткий диск проекта по централизации связи на поле боя “Красный Диск” и даже проект Министерства Обороны США, в котором были собраны миллионы постов из соцсетей. Проблема утечки данных не уникальны для какой-либо страны или отрасли: это неизбежное последствие человеческого фактора в сфере информационных технологий, однако последствия этих утечек различаются – чем более насыщены полезной информацией и засекречены эти данные, тем громче будет греметь гром последствий в случае их утери.